10 Best Hacking Gadegts (Some Ban in India) -10 बेहतरीन डिवाइस जो हैकर के लिए गेम चेंजर हो सकते हैं

हैकिंग एक बहुत ही मेहनत वाला और चुनौतीपूर्ण क्षेत्र है, जिसमें तकनीकी एक्सपर्ट के विशेष ज्ञान और सही हैकिंग उपकरणों की आवश्यकता होती है। यह क्षेत्र केवल साइबर सुरक्षा के विशेषज्ञों के लिए नहीं है, बल्कि उन सभी के लिए है जो सिस्टम में खामियां ढूंढने और उनका फायदा उठाने में रुचि रखते हैं।

यह आर्टिकल कुछ बेहतरीन हैकिंग गैजेट्स पर आधारित है, जिनका उपयोग विभिन्न प्रकार के साइबर हमलों, नेटवर्क परीक्षण, और सुरक्षा में सुधार के लिए किया जा सकता है। इस आर्टिकल के टूल एथिकल हैकर (अच्छे वाले) और ब्लैक हैट हैकर (शैतान) दोनों करते हैं ….

यहां हम आपको 10 ऐसे डिवाइस के बारे में बताएंगे, जो हैकिंग के लिए खास तौर पर डिजाइन किए गए हैं और इनका उपयोग हैकर्स और सुरक्षा विशेषज्ञ दोनों ही कर सकते हैं। इन गैजेट्स का उद्देश्य न केवल साइबर सुरक्षा को चुनौती देना है, बल्कि यह भी सुनिश्चित करना है कि सिस्टम मजबूत और सुरक्षित हों।

- Raspberry Pi 4

Raspberry Pi 4 Computer, Model B, 4GB RAM

Raspberry Pi 4 Computer, Model B, 4GB RAM

उद्देश्य: -मल्टी-फंक्शन हैकिंग टूल

Raspberry Pi 4 एक पॉवरफुल और पोर्टेबल माइक्रो-कंप्यूटर है जो हैकिंग और सिक्योरिटी रिसर्च के लिए बहुत उपयोगी साबित हो सकता है। यह डिवाइस नेटवर्क पेनिट्रेशन टेस्टिंग, पैकेट स्निफिंग, और साइबर सुरक्षा परीक्षणों के लिए आदर्श है। इसकी क्षमता और सस्ता मूल्य इसे हैकिंग गैजेट्स के लिए एक बेहतरीन विकल्प बनाता है।

विशेषताएँ:

– 4GB/8GB RAM

– USB पोर्ट्स, HDMI, और Ethernet कनेक्टिविटी

– ARM प्रोसेसर

– Wi-Fi और Bluetooth कनेक्टिविटी

– लाइटवेट और पोर्टेबल

कैसे उपयोग करें:- Raspberry Pi को एक लघु कंप्यूटर के रूप में उपयोग किया जा सकता है, जो Kali Linux, Parrot OS, या किसी अन्य हैकिंग-आधारित ऑपरेटिंग सिस्टम पर काम करता है। इसे Wi-Fi नेटवर्क से कनेक्ट किया जा सकता है और विभिन्न प्रकार के टूल जैसे कि Nmap, Metasploit, और Aircrack-ng चलाए जा सकते हैं।

2. WiFi Pineapple

[ Hak5 Wifi Pineapple Mark VII Basic

Hak5 Wifi Pineapple Mark VII Basic

उद्देश्य : नेटवर्क पेनिट्रेशन टेस्टिंग

WiFi Pineapple, Hak5 द्वारा निर्मित एक शक्तिशाली उपकरण है जो मुख्य रूप से Wi-Fi नेटवर्क के परीक्षण और हैकिंग के लिए उपयोग किया जाता है। यह डिवाइस नेटवर्क्स को स्कैन करने, मैन-इन-द-मिडल हमले (MITM), और अन्य सुरक्षा खामियों को एक्सप्लोर करने में मदद करता है।

विशेषताएँ:

– आसान सेटअप और उपयोग

– आटोमेटेड हमले और परीक्षण

– पॉकेट साइज़ डिजाइन

– Multiple Wi-Fi एडाप्टर सपोर्ट

कैसे उपयोग करें:- WiFi Pineapple का उपयोग Wi-Fi नेटवर्क में मैन-इन-द-मिडल हमले करने के लिए किया जाता है। हैकर्स इसे किसी Wi-Fi नेटवर्क को इंटरसेप्ट करने और संवेदनशील जानकारी को चुराने के लिए इस्तेमाल कर सकते हैं।

3. USB Rubber Ducky

उद्देश्य: – कीबोर्ड इन्पुट के माध्यम से अटैक करना

USB Rubber Ducky एक प्रकार का USB डिवाइस है जिसे किसी कंप्यूटर में प्लग करके हैकर कीबोर्ड के जैसे काम कर सकते हैं। यह डिवाइस, कंप्यूटर पर बैकडोर इंस्टॉल करने, डेटा चोरी करने, या अन्य प्रकार के मालवेयर इंस्टॉल करने के लिए स्वचालित रूप से स्क्रिप्ट चला सकता है।

विशेषताएँ:-

– उपयोगकर्ता के बिना किसी मानव क्रिया के बिना काम करता है

– USB स्टाइल में पोर्टेबल डिवाइस

– कम लागत और उपयोग में सरल

कैसे उपयोग करें:- इसे USB पोर्ट में प्लग करने के बाद, यह अपने आप कम्प्यूटर पर स्क्रिप्ट चला देता है। इसके द्वारा सिस्टम में बैकडोर स्थापित किया जा सकता है, जिससे हैकर को कंप्यूटर पर पूर्ण नियंत्रण मिल सकता है।

4. Proxmark3

Proxmark 3 rfid reader hacking device

Proxmark 3 rfid reader hacking device

उद्देश्य:- RFID और NFC सिस्टम को हैक करना

Proxmark3 एक शक्तिशाली डिवाइस है जिसका उपयोग RFID (Radio Frequency Identification) और NFC (Near Field Communication) सिस्टम को हैक करने के लिए किया जाता है। यह टूल न केवल सिग्नल को इंटरसेप्ट करने, बल्कि उन्हें क्लोन और नकली बनाने की क्षमता भी प्रदान करता है।

विशेषताएँ:-

– RFID और NFC टोकन की नकल और क्लोनिंग की क्षमता

– हैकिंग, पेनिट्रेशन टेस्टिंग और रिसर्च के लिए आदर्श

– ओपन सोर्स सॉफ़्टवेयर और हार्डवेयर

कैसे उपयोग करें: -Proxmark3 का उपयोग RFID सुरक्षा प्रणालियों के कमजोर बिंदुओं को ढूंढने और उन सिस्टमों को बायपास करने के लिए किया जा सकता है। यह सिस्टम को आसानी से ओवरराइड और क्लोन कर सकता है।

5. Bash Bunny

Hak5 Bash Bunny

Hak5 Bash Bunny

उद्देश्य: — मल्टी-फंक्शन USB अटैक डिवाइस

Bash Bunny, एक और Hak5 द्वारा निर्मित डिवाइस है, जो USB डिवाइस के रूप में काम करता है। यह डिवाइस किसी भी कंप्यूटर पर कीबोर्ड के रूप में कार्य करता है और एक बार प्लग करने पर कंप्यूटर पर आदेशों का पालन करता है। इस डिवाइस को खासकर तेजी से हैकिंग करने के लिए डिज़ाइन किया गया है।

विशेषताएँ:-

– USB पोर्ट के माध्यम से स्वचालित हमले

– शॉर्टकट स्क्रिप्ट्स और शेल कमांड्स

– लाइटवेट और पोर्टेबल

कैसे उपयोग करें:– एक बार जब Bash Bunny को किसी कंप्यूटर से जोड़ा जाता है, यह किसी भी कीबोर्ड इनपुट की तरह कार्य करता है और कंप्यूटर पर बैकडोर, वायरस या मालवेयर इंस्टॉल कर सकता है।

6. LanTurtle

Hack5 lan turtle

Hack5 lan turtle

उद्देश्य:–नेटवर्क इंटरसेप्शन और रिमोट अटैक

LanTurtle एक पॉकेट साइज़ नेटवर्क हेकिंग डिवाइस है जो Ethernet के माध्यम से रिमोट अटैक करने के लिए डिज़ाइन किया गया है। यह विशेष रूप से एंटरप्राइज नेटवर्क में सुरक्षा कमजोरियों को ढूंढने और नेटवर्क तक अवैध पहुँच प्राप्त करने के लिए उपयोगी होता है।

विशेषताएँ:–

– पोर्टेबल और नेटवर्क हेकिंग के लिए डिज़ाइन किया गया

– रिमोट एक्सेस और बैकडोर स्थापित करने की क्षमता

– SSH और Telnet प्रोटोकॉल सपोर्ट

कैसे उपयोग करें:– LanTurtle का उपयोग एंटरप्राइज नेटवर्क्स में सुरक्षा परीक्षण करने और नेटवर्क की कमजोरियों का फायदा उठाने के लिए किया जा सकता है।

7. SharkJack

उद्देश्य:--नेटवर्क पेनिट्रेशन और रिमोट एटैक

SharkJack, एक और Hak5 डिवाइस है, जो Ethernet नेटवर्क्स में हैकिंग और नेटवर्क पेनिट्रेशन टेस्टिंग के लिए बहुत प्रभावी है। इसे एक पोर्टेबल और सरल डिवाइस के रूप में डिज़ाइन किया गया है, जो नेटवर्क का अवलोकन और नियंत्रण करने में मदद करता है।

विशेषताएँ:-

– नेटवर्क इंटरसेप्शन और रिमोट कंट्रोल

– वेब-बेस्ड इंटेफेस

– साइबर सुरक्षा टेस्टिंग के लिए आदर्श

कैसे उपयोग करें:– SharkJack का उपयोग किसी भी कंप्यूटर नेटवर्क को हैक करने और उसके भीतर सेंसर की तरह काम करने के लिए किया जा सकता है।

8. Kali Linux on a USB Drive

उद्देश्य:– ओपन सोर्स हैकिंग टूल्स का उपयोग करना

Kali Linux एक प्रसिद्ध लिनक्स डिस्ट्रिब्यूशन है जो हैकिंग और पेनिट्रेशन टेस्टिंग के लिए डिज़ाइन किया गया है। इसे किसी भी USB ड्राइव पर इंस्टॉल किया जा सकता है, और आप इसे अपने साथ कहीं भी ले जा सकते हैं।

विशेषताएँ:–

– 600+ हैकिंग टूल्स का सेट

– पोर्टेबल और कम लागत

– ओपन सोर्स और अनुकूलन योग्य

कैसे उपयोग करें:– USB ड्राइव पर Kali Linux इंस्टॉल करें और इसे किसी भी कंप्यूटर पर बूट कर के हैकिंग टूल्स का उपयोग करें। इसके द्वारा नेटवर्क पेनिट्रेशन, पासवर्ड क्रैकिंग, और अन्य कई साइबर अटैक किए जा सकते हैं।

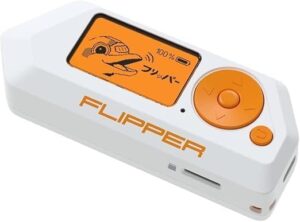

9. Flipper Zero

उद्देश्य:–मल्टी-फंक्शनल हैकिंग गैजेट

Flipper Zero एक मल्टी-फंक्शनल हैकिंग गैजेट है जो विभिन्न प्रकार की प्रणालियों को हैक करने के लिए डिज़ाइन किया गया है। यह टूल रेडियो सिग्नल्स, RFID, NFC, और IR सिग्नल्स के साथ काम करता है और इसे हैकिंग के लिए एक आदर्श गैजेट माना जाता है।

विशेषताएँ:–

– रेडियो सिग्नल, RFID, और IR सिग्नल्स के साथ इंटरफेस

– ओपन सोर्स और कस्टमाइजेशन की संभावना

– पोर्टेबल और यूज़र-फ्रेंडली

कैसे उपयोग करें:– Flipper Zero का उपयोग RF (Radio Frequency) और IR (Infrared) सिग्नल्स के साथ सुरक्षा प्रणालियों को हैक करने के लिए किया जा सकता है। यह डिवाइस रिमोट कंट्रोल्स, NFC कार्ड्स, और अन्य उपकरणों को क्रैक कर सकता है।

10. O.MG Cable

उद्देश्य:– USB के माध्यम से कीबोर्ड अटैक करना

O.MG Cable एक खास USB केबल है जिसे दिखने में एक सामान्य चार्जिंग केबल जैसा होता है, लेकिन इसमें एक टॉप-लेवल कीबोर्ड एम्बेडेड होता है। इसे किसी भी कंप्यूटर या डिवाइस में प्लग किया जा सकता है और यह उस डिवाइस पर कीबोर्ड के माध्यम से कमांड्स भेज सकता है।

विशेषताएँ:–

– सामान्य USB केबल के रूप में दिखता है

– आसानी से प्लग और प्ले

– कीबोर्ड के रूप में काम करता है

कैसे उपयोग करें: O.MG Cable का उपयोग करके हैकर कंप्यूटर पर बिना किसी शारीरिक हस्तक्षेप के स्क्रिप्ट चला सकते हैं या बैकडोर इंस्टॉल कर सकते हैं।

निष्कर्ष

ये 10 गैजेट्स हैकिंग की दुनिया में एक महत्वपूर्ण भूमिका निभाते हैं। ये टूल्स न केवल हैकर्स के लिए, बल्कि साइबर सुरक्षा पेशेवरों के लिए भी बहुत उपयोगी हो सकते हैं, क्योंकि वे नेटवर्क सुरक्षा की खामियों को पहचानने और उन्हें सुधारने में मदद करते हैं। यदि आप साइबर सुरक्षा में रुचि रखते हैं, तो इन उपकरणों का उपयोग करने से आपको इस क्षेत्र में गहरी समझ और कौशल प्राप्त हो सकता है। हालांकि, इन गैजेट्स का उपयोग केवल कानूनी और एथिकल रूप से करना चाहिए, क्योंकि इनका गलत इस्तेमाल कानूनी रूप से दंडनीय हो सकता है।